Для багатьох ІТ-експертів Wireshark є основним інструментом для аналізу мережевих пакетів. Програмне забезпечення з відкритим вихідним кодом дає змогу уважно вивчати зібрані дані та з підвищеною точністю визначити корінь проблеми. Крім того, Wireshark працює в режимі реального часу і використовує кольорове кодування для відображення захоплених пакетів, серед інших чудових механізмів.

У цьому підручнику ми пояснимо, як захоплювати, читати та фільтрувати пакети за допомогою Wireshark. Нижче ви знайдете покрокові інструкції та розбивку основних функцій аналізу мережі. Як тільки ви освоїте ці основні кроки, ви зможете перевіряти потік трафіку вашої мережі та з більшою ефективністю усувати проблеми.

Аналіз пакетів

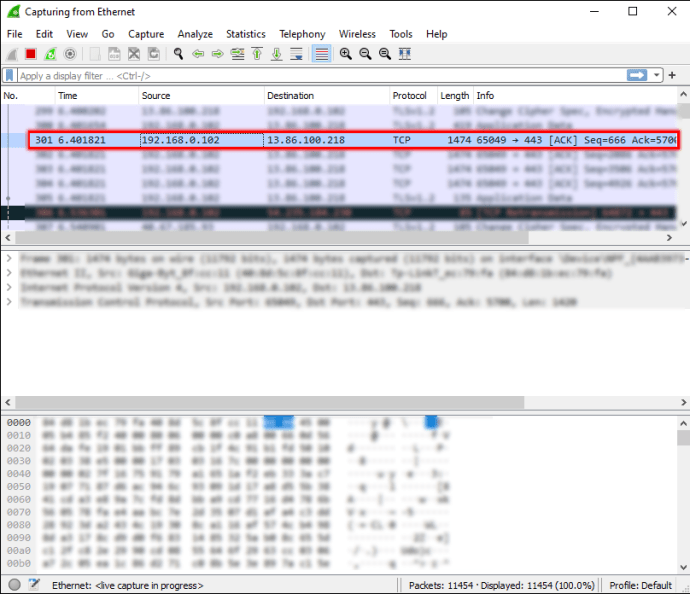

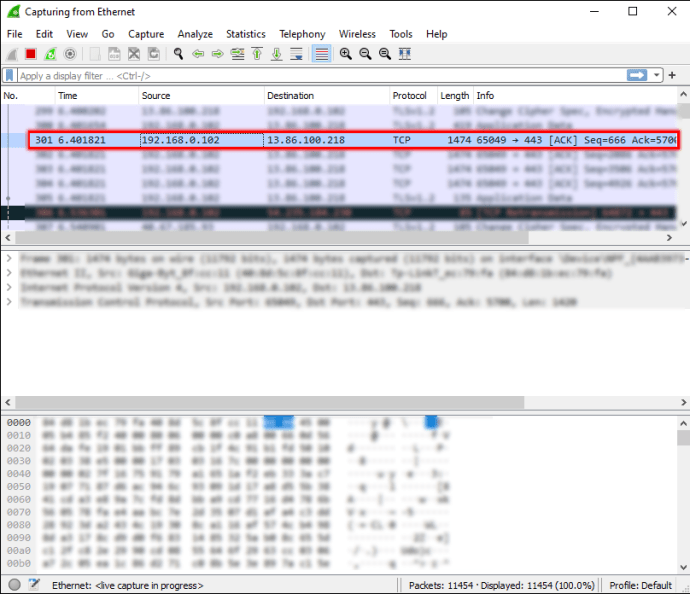

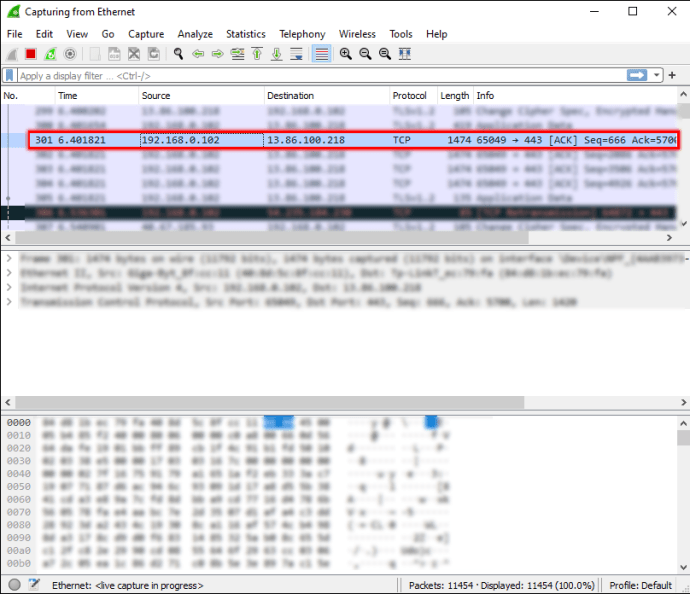

Після захоплення пакетів Wireshark впорядковує їх у детальну панель списку пакетів, яку неймовірно легко читати. Якщо ви хочете отримати доступ до інформації про один пакет, все, що вам потрібно зробити, це знайти його в списку та натиснути. Ви також можете додатково розширити дерево, щоб отримати доступ до деталей кожного протоколу, що міститься в пакеті.

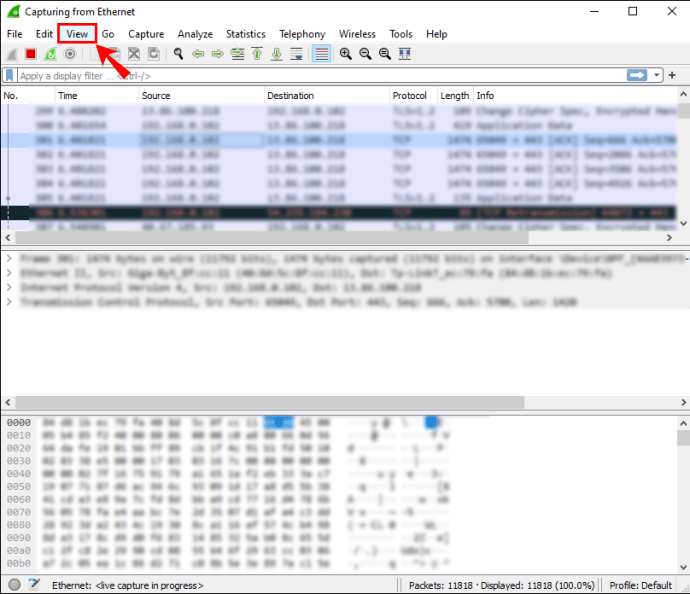

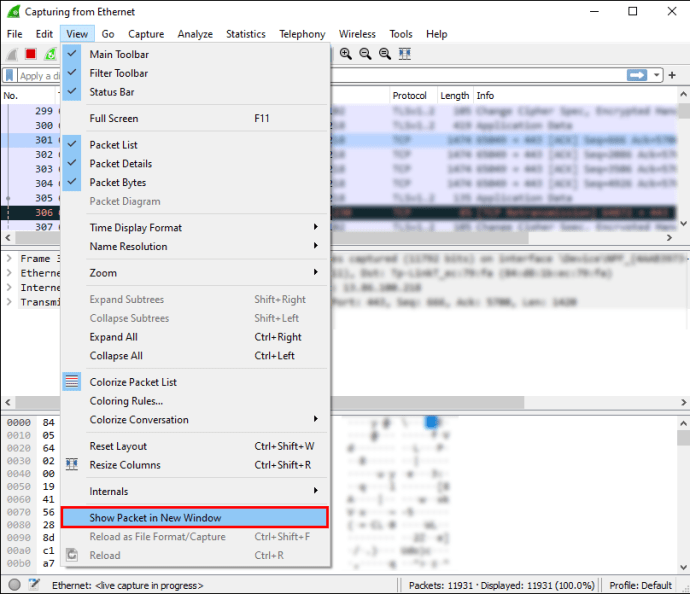

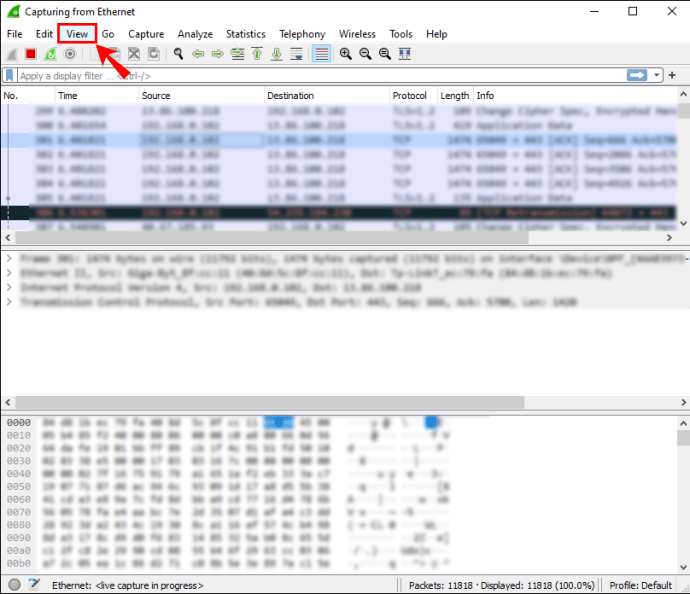

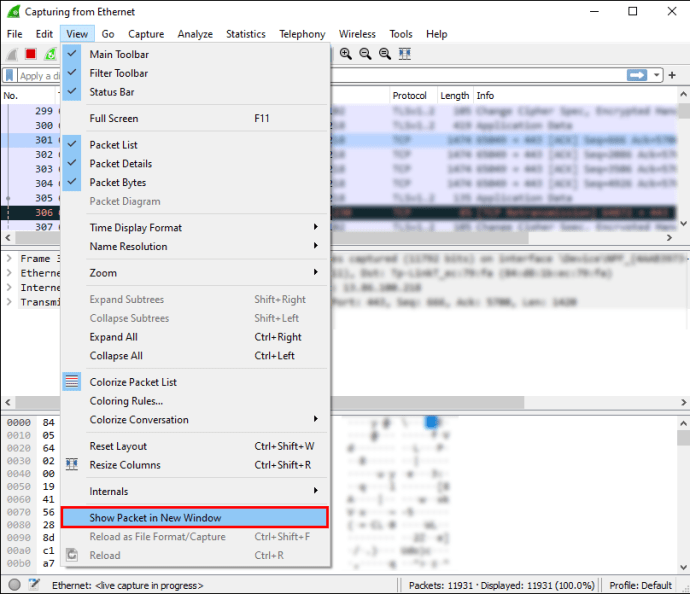

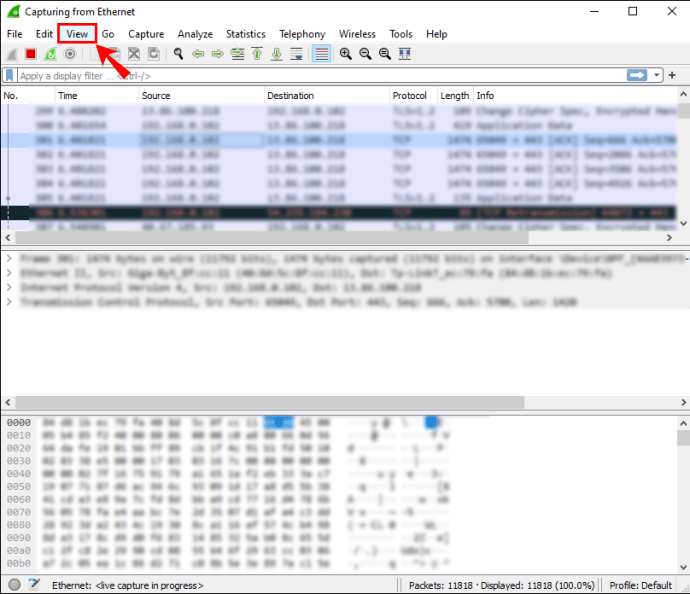

Для більш повного огляду ви можете відобразити кожен захоплений пакет в окремому вікні. Ось як:

- Виберіть пакет зі списку за допомогою курсора, а потім клацніть правою кнопкою миші.

- Відкрийте вкладку «Перегляд» на панелі інструментів вище.

- Виберіть «Показати пакет у новому вікні» зі спадного меню.

Примітка: набагато легше порівнювати захоплені пакети, якщо ви відображаєте їх в окремих вікнах.

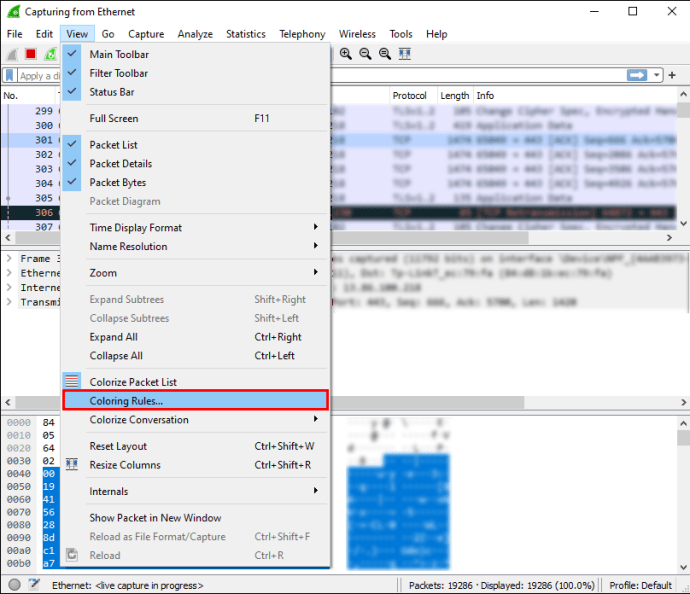

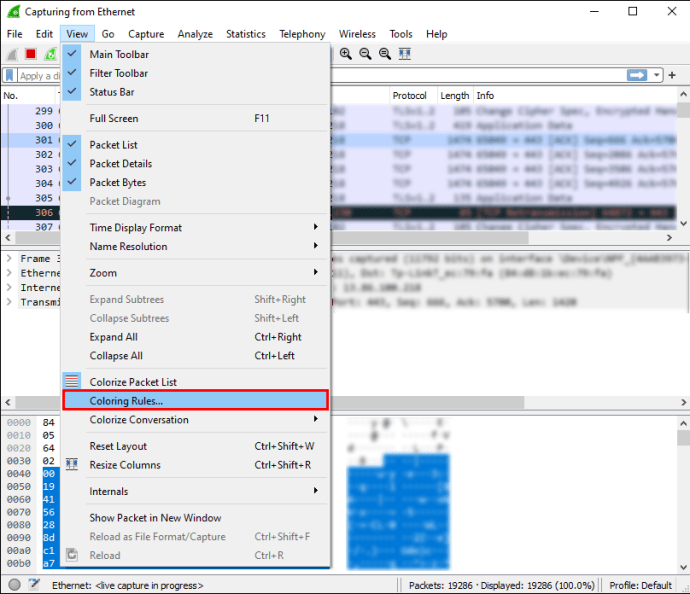

Як згадувалося, Wireshark використовує систему кольорового кодування для візуалізації даних. Кожен пакет позначений іншим кольором, який представляє різні типи трафіку. Наприклад, трафік TCP зазвичай виділено синім кольором, тоді як чорний використовується для позначення пакетів, що містять помилки.

Звичайно, вам не потрібно запам’ятовувати значення кожного кольору. Натомість ви можете перевірити на місці:

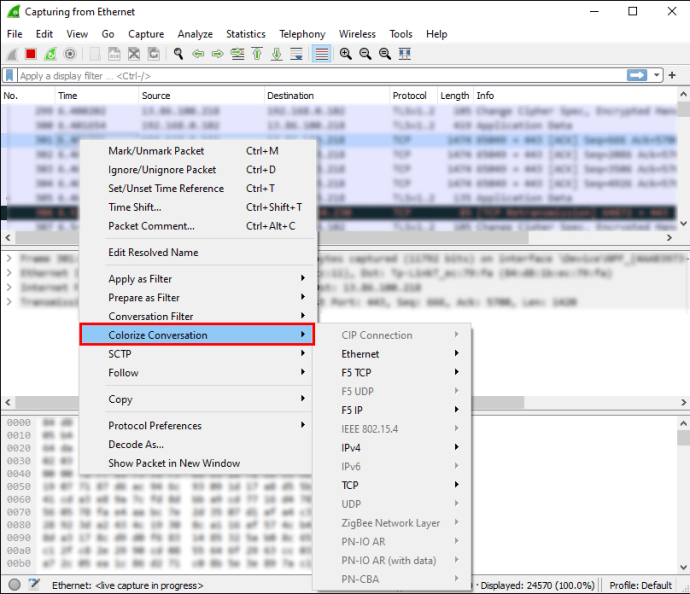

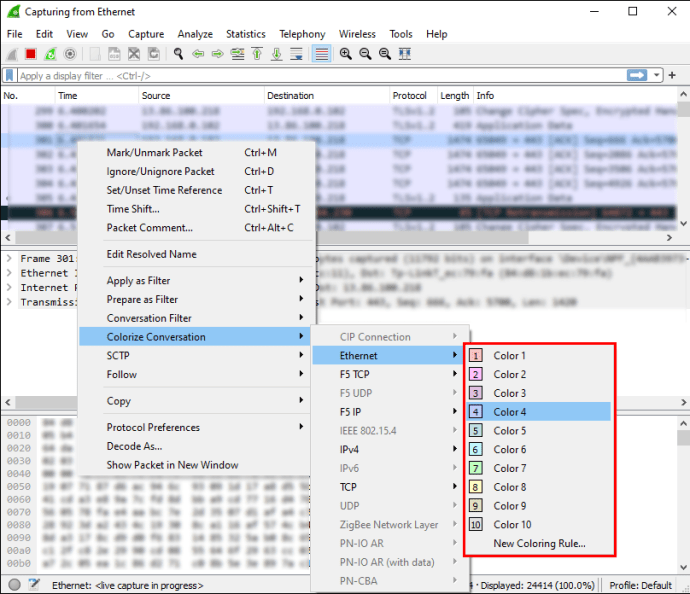

- Клацніть правою кнопкою миші на пакеті, який потрібно перевірити.

- Виберіть вкладку «Перегляд» на панелі інструментів у верхній частині екрана.

- Виберіть «Правила забарвлення» зі спадної панелі.

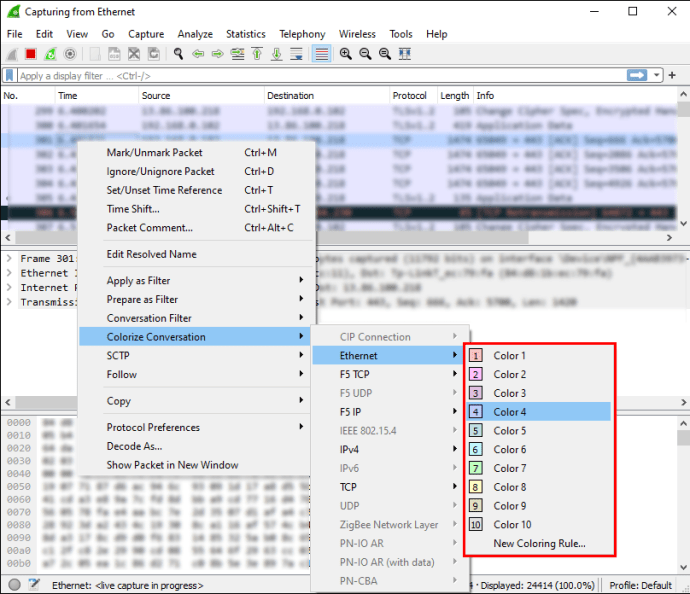

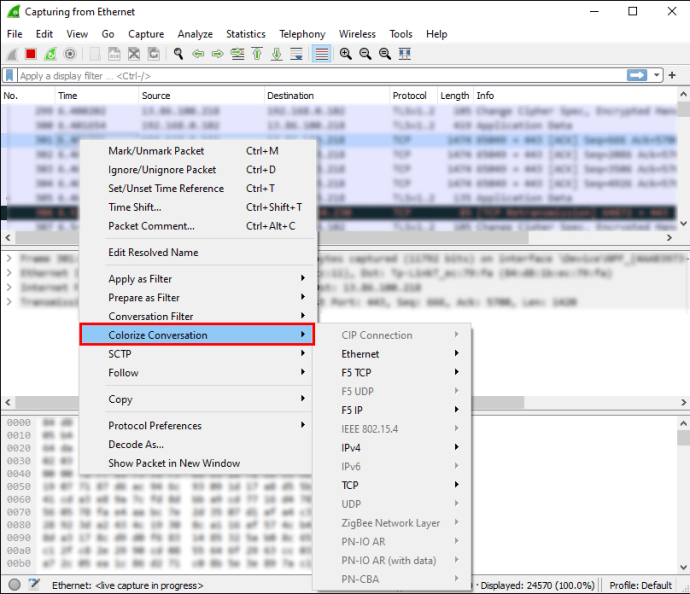

Ви побачите опцію, щоб налаштувати колір на свій смак. Однак, якщо ви хочете лише тимчасово змінити правила фарбування, виконайте такі дії:

- Клацніть правою кнопкою миші на пакеті в області списку пакетів.

- У списку параметрів виберіть «Розфарбувати за допомогою фільтра».

- Виберіть колір, яким ви хочете його позначити.

Номер

Панель списку пакетів покаже точну кількість захоплених біт даних. Оскільки пакети організовані в кілька стовпців, їх досить легко інтерпретувати. Категорії за замовчуванням:

- № (Кількість): Як уже згадувалося, ви можете знайти точну кількість захоплених пакетів у цьому стовпці. Цифри залишаться незмінними навіть після фільтрації даних.

- Час: як ви могли здогадатися, тут відображається мітка часу пакета.

- Джерело: Показує, звідки походить пакет.

- Місце призначення: показує місце, де буде зберігатися пакет.

- Протокол: відображає назву протоколу, як правило, у вигляді абревіатури.

- Довжина: показує кількість байтів, що містяться в захопленому пакеті.

- Інформація: стовпець містить будь-яку додаткову інформацію про певний пакет.

Час

Оскільки Wireshark аналізує мережевий трафік, кожен захоплений пакет має мітку часу. Потім позначки часу включаються в панель списку пакетів і доступні для подальшої перевірки.

Wireshark не створює самі часові позначки. Натомість інструмент аналізатора отримує їх із бібліотеки Npcap. Однак джерелом позначки часу насправді є ядро. Ось чому точність позначки часу може відрізнятися від файлу до файлу.

Ви можете вибрати формат, у якому часові позначки будуть відображатися в списку пакетів. Крім того, ви можете встановити бажану точність або кількість десяткових знаків, які відображаються. Окрім налаштування точності за замовчуванням, є також:

- Секунди

- Десяті частки секунди

- Соті частки секунди

- Мілісекунди

- Мікросекунди

- Наносекунд

Джерело

Як випливає з назви, джерелом пакета є місце походження. Якщо ви хочете отримати вихідний код репозиторію Wireshark, ви можете завантажити його за допомогою клієнта Git. Однак цей метод вимагає, щоб у вас був обліковий запис GitLab. Можна обійтися і без нього, але про всяк випадок краще зареєструватися.

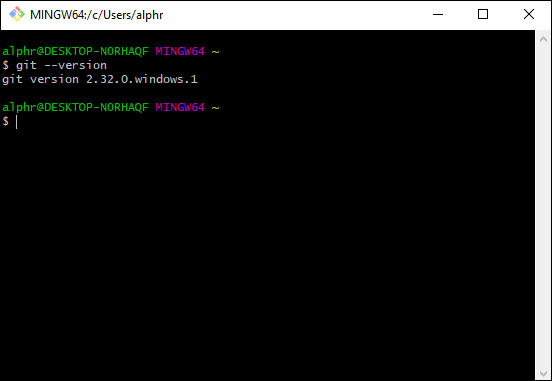

Після реєстрації облікового запису виконайте такі дії:

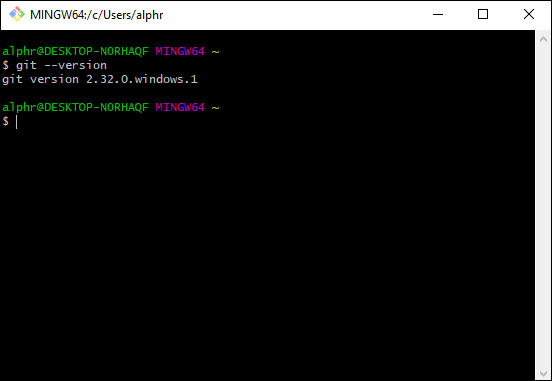

- Переконайтеся, що Git працює, скориставшись цією командою: «

$ git --версія.”

- Ще раз перевірте, чи налаштовано вашу адресу електронної пошти та ім’я користувача.

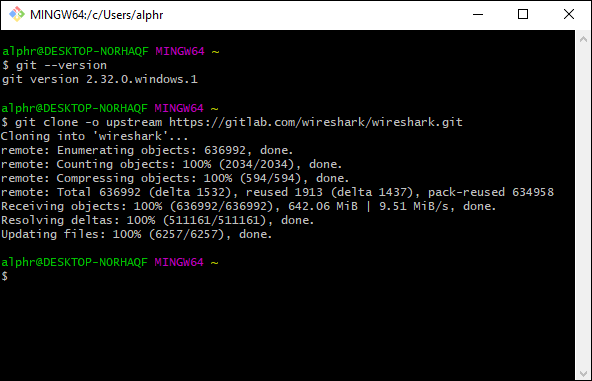

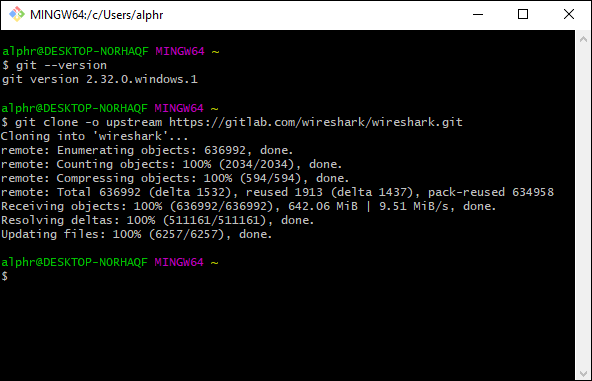

- Далі зробіть клон джерела Workshark. Використовувати "

$ git clone -o upstream [email protected] :wireshark/wireshark.git” URL-адреса SSH, щоб зробити копію. - Якщо у вас немає облікового запису GitLab, спробуйте URL-адресу HTTPS: «

$ git clone -o upstream //gitlab.com/wireshark/wireshark.git.”

Усі джерела згодом будуть скопійовані на ваш пристрій. Майте на увазі, що клонування може зайняти деякий час, особливо якщо у вас повільне мережеве з’єднання.

Пункт призначення

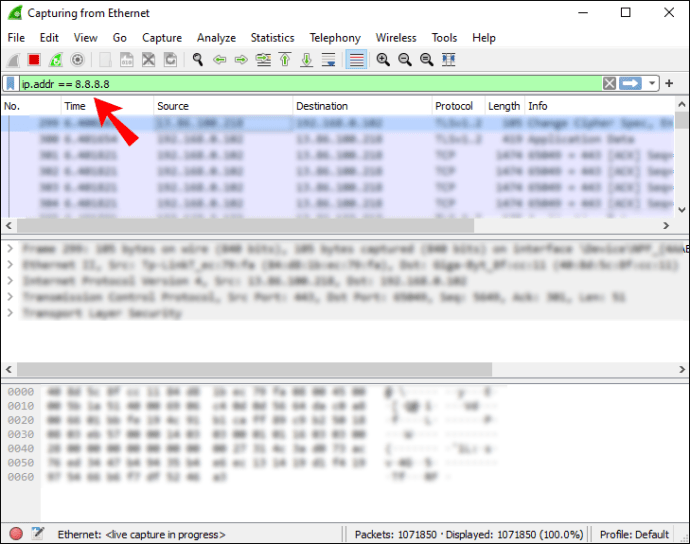

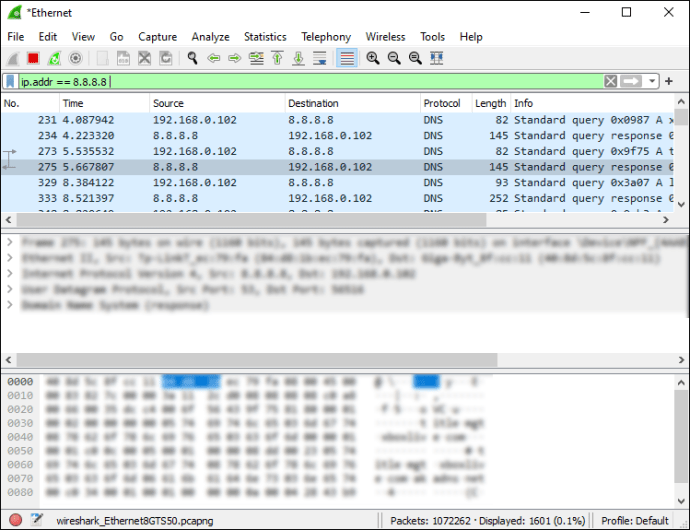

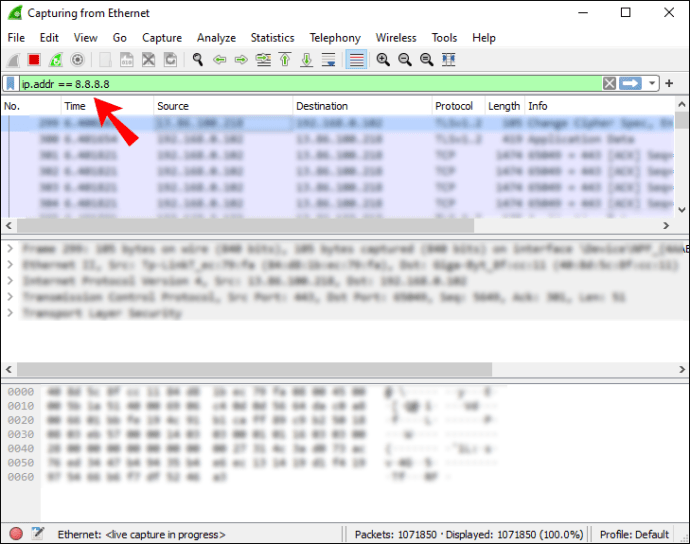

Якщо ви хочете дізнатися IP-адресу місця призначення конкретного пакета, ви можете використовувати фільтр відображення, щоб знайти його. Ось як:

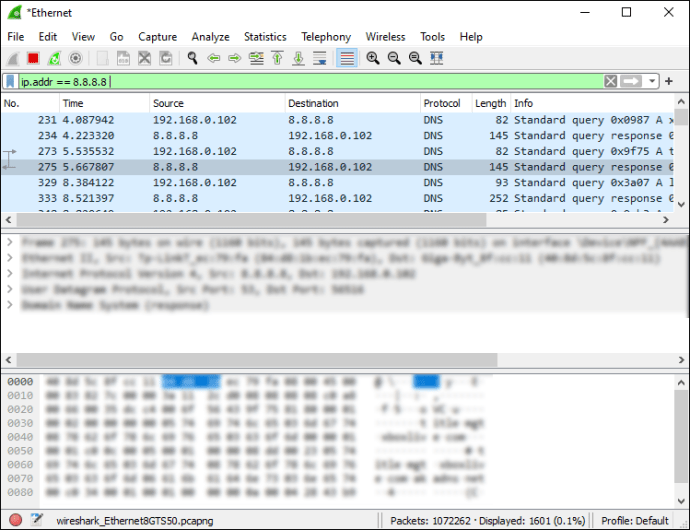

- Введіть «

ip.addr == 8.8.8.8” в Wireshark “Filter Box”. Потім натисніть «Enter».

- Панель списку пакетів буде змінено лише для відображення місця призначення пакета. Знайдіть потрібну IP-адресу, прокрутивши список.

- Коли ви закінчите, виберіть «Очистити» на панелі інструментів, щоб повторно налаштувати панель списку пакетів.

протокол

Протокол — це рекомендація, яка визначає передачу даних між різними пристроями, які підключені до однієї мережі. Кожен пакет Wireshark містить протокол, і ви можете відкрити його за допомогою фільтра дисплея. Ось як:

- У верхній частині вікна Wireshark натисніть на діалогове вікно «Фільтр».

- Введіть назву протоколу, який потрібно перевірити. Зазвичай назви протоколів пишуться малими літерами.

- Натисніть «Enter» або «Apply», щоб увімкнути фільтр відображення.

Довжина

Довжина пакета Wireshark визначається кількістю байтів, захоплених у цьому конкретному фрагменті мережі. Це число зазвичай відповідає кількості байтів необроблених даних, зазначених у нижній частині вікна Wireshark.

Якщо ви хочете вивчити розподіл довжин, відкрийте вікно «Довжини пакетів». Вся інформація поділена на такі колонки:

- Довжини пакетів

- Рахувати

- Середній

- Min Val/Max Val

- Оцінити

- Відсоток

- Швидкість сплеску

- Вибуховий початок

Інформація

Якщо в певному захопленому пакеті є якісь аномалії або подібні елементи, Wireshark помітить це. Потім інформація буде відображена в області списку пакетів для подальшого вивчення. Таким чином, ви матимете чітку картину нетипової поведінки мережі, що призведе до швидших реакцій.

Додаткові поширені запитання

Як я можу відфільтрувати пакетні дані?

Фільтрація є ефективною функцією, яка дозволяє вивчити особливості певної послідовності даних. Існує два типи фільтрів Wireshark: захоплення та відображення. Фільтри захоплення призначені для обмеження захоплення пакетів відповідно до конкретних вимог. Іншими словами, ви можете просіяти різні типи трафіку, застосувавши фільтр захоплення. Як випливає з назви, фільтри відображення дозволяють відточувати певний елемент пакета, від довжини пакета до протоколу.

Застосування фільтра є досить простим процесом. Ви можете ввести назву фільтра в діалоговому вікні у верхній частині вікна Wireshark. Крім того, програмне забезпечення зазвичай автоматично заповнює назву фільтра.

Крім того, якщо ви хочете прочесати фільтри Wireshark за замовчуванням, виконайте наступне:

1. Відкрийте вкладку «Аналіз» на панелі інструментів у верхній частині вікна Wireshark.

2. У спадному списку виберіть «Відображати фільтр».

3. Перегляньте список і натисніть на той, який ви хочете застосувати.

Нарешті, ось деякі поширені фільтри Wireshark, які можуть стати в нагоді:

• Щоб переглянути лише IP-адресу джерела та призначення, використовуйте: «ip.src==IP-адреса та ip.dst==IP-адреса”

• Щоб переглядати лише трафік SMTP, введіть: «tcp.port eq 25”

• Щоб охопити весь трафік підмережі, застосуйте: «net 192.168.0.0/24”

• Щоб захопити все, крім трафіку ARP і DNS, використовуйте: «порт не 53 і не arp”

Як захопити пакетні дані в Wireshark?

Завантаживши Wireshark на свій пристрій, ви можете розпочати моніторинг свого мережевого підключення. Щоб захопити пакети даних для всебічного аналізу, ось що вам потрібно зробити:

1. Запустіть Wireshark. Ви побачите список доступних мереж, тож натисніть ту, яку хочете перевірити. Ви також можете застосувати фільтр захоплення, якщо хочете точно визначити тип трафіку.

2. Якщо ви хочете перевірити кілька мереж, скористайтеся елементом керування «Shift + клацніть лівою кнопкою миші».

3. Далі натисніть на крайній лівий значок плавника акули на панелі інструментів вище.

4. Ви також можете розпочати зйомку, натиснувши вкладку «Захоплення» та вибравши «Почати» зі спадного списку.

5. Інший спосіб зробити це – натиснути клавішу «Control – E».

Коли програмне забезпечення захоплює дані, ви побачите, що вони з’являться на панелі списку пакетів у режимі реального часу.

Байт акули

Незважаючи на те, що Wireshark є високотехнологічним аналізатором мережі, його напрочуд легко інтерпретувати. Панель списку пакетів надзвичайно повна і добре організована. Вся інформація розподілена в сім різних кольорів і позначена чіткими кольоровими кодами.

Крім того, програмне забезпечення з відкритим вихідним кодом постачається з безліччю легко застосовуваних фільтрів, які полегшують моніторинг. Увімкнувши фільтр захоплення, ви можете точно визначити, який тип трафіку ви хочете, щоб Wireshark аналізував. Після отримання даних ви можете застосувати кілька фільтрів відображення для певних пошуків. Загалом, це високоефективний механізм, освоїти який не так вже й складно.

Ви використовуєте Wireshark для аналізу мережі? Що ви думаєте про функцію фільтрації? Повідомте нам у коментарях нижче, чи є корисна функція аналізу пакетів, яку ми пропустили.